Der Schreck sitzt tief. Nach Aufruf der gewohnten Blog-Url versucht der Browser plötzlich eine andere Seite zu öffnen. Auch der Zugriff auf den Login ist nicht mehr möglich. Auch hier wird plötzlich eine andere Webadresse geöffnet.

Der Schreck sitzt tief. Nach Aufruf der gewohnten Blog-Url versucht der Browser plötzlich eine andere Seite zu öffnen. Auch der Zugriff auf den Login ist nicht mehr möglich. Auch hier wird plötzlich eine andere Webadresse geöffnet.

Wir haben nicht herausgefunden, wie es wem gelungen ist, den Blog zu hacken. War es ein Plugin oder wurde direkt unser Host attackiert? Es gab allerdings auffällig viele Zugriffe aus Russland, so dass sich vielleicht ein paar Hobby-Hacker an dem Blog versucht haben.

Die Angriffsziele waren allerdings gar nicht wie zuerst von uns vermutet die Wordpress Dateien. Zuerst hatten wir dort nach Manipulationen gesucht, aber nichts gefunden. (Hier ist ganz wichtig: Wenn möglich ein Backup machen!). Das FTP-Programm und die WordPress-Installation konnte in diesem Fall unbeachtet gelassen werden.

PHP-Datenbank

In unserem Fall wurde die PHP-Datenbank gehackt und die dortigen Einträge manipuliert. Es wurde nicht nur eine Umleitung eingerichtet, sondern auch neue User angelegt. Beides ist über Einträge in der PHP-Datenbank möglich.

WordPress schreibt diverse Einträge in die Datenbank, die gern Ziel von Hackern sind. Über den Webhost kann auf die Datenbank und deren Einträge zugegriffen werden. Wie dies funktioniert, hängt vom jeweiligen Hoster ab. Der Blogger wird diese Funktion allerdings kennen, denn für den Blog musste eine Datenbank angelegt werden. Genau in diesem Bereich findet sich auch eine Option, die Datenbank zu verwalten.

Datenbank Bereinigung

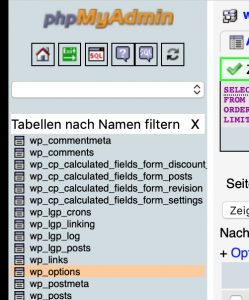

Über die Datenbankverwaltung des Hosters wird also “phpMyAdmin” gestartet. Dort muss die Tabelle “wp_options” gesucht werden. (Hinweis “wp_” ist der Prefix, den man bei der WordPress-Installation gewählt hat und kann entsprechend abweichen.) In der Spalte “option_id” sucht man den Eintrag mit der Nummer 1, der die “option_name” “siteurl” tragen sollte. Unter “option_value” sollte die eigene Blog-Url angegeben sein. Wenn hier eine fremde URL eingetragen ist, so ist der Fehler gefunden. Über die Bearbeiten-Funktion kann der Eintrag direkt bearbeitet werden.

Die Tabelle “wp_users” gibt Aufschluss, ob neue User angelegt wurden, um den Blog zu diskreditieren. Ist dies der Fall, können die User direkt in der Datenbank gelöscht werden.

Passwort

Zum Schluss sollte noch das Passwort für die Datenbank geändert werden. In unserem Fall wurde tatsächlich während der Datenbankbereinigung schon wieder auf diese zugegriffen und eine neue Umleitung eingerichtet. Ganz schön dreist!

Zum Ändern des Passworts muss beim Hoster ein neues Passwort gesetzt und anschließend die Konfigurationsdatei wp_config.php angepasst werden. Es sollte beachtet werden, dass der Blog kurzfristig nicht zu erreichen ist. Allerdings wurde die Erreichbarkeit angesichts des Hacks sowieso schon stark beeinträchtigt.

Anschließend sollte alles wieder wie vorher funktionieren.

Schon seit Anbeginn des Internets pflegte Eng einen Blog. Und weil es ihm Spaß macht, seine Erfahrungen zu teilen, sind es immer Mischblogs, so wie dieser hier.

Seitdem seine neuromuskuläre Erkrankung einen deutlich größeren Einfluss auf sein Leben hat, befinden sich neben den Beiträgen zur Fotografie, Aquaristik, Reisen, Verbraucherschutz und Technik auch Beiträge zu Gesundheitsthemen auf diesem Blog.

Ein Kommentar